ÁÖÀÇÁ¡

1) º» ó¸® ¹æ¹ýÀº ¹ÙÀÌ·¯½º »ý¼º µÈ ÆÄÀÏÀÌ dfeohcg.dll·Î ½Ç½Ã ÇÏ¿´½À´Ï´Ù.

2) º» ó¸® ¹æ¹ýÀº Windows XP¸¦ ±âÁØÀ¸·Î ¸¸µé¾î Á³½À´Ï´Ù.

3) »ý¼ºµÇ´Â ÆÄÀÏ ¹× ·¹Áö½ºÆ®¸® Å° °ªÀº ·£´ýÀÎ Á¡¿¡ À¯ÀÇÇϽñ⠹ٶø´Ï´Ù.

4) ĸÃÄȸéÀÇ ±×¸²ÀÇ ³»¿ëÀº ´Ù¸¦ ¼ö ÀÖ½À´Ï´Ù.

1. ¹ÙÀÌ·¯½º ÆÄÀÏ È®ÀÎ

1) ¸í·É ÇÁ·ÒÇÁÆ® ½ÇÇàÇÕ´Ï´Ù.

([½ÃÀÛ]-[½ÇÇà]¿¡¼ [cmd] ½ÇÇà)

2) ½Ã½ºÅÛ Æú´õ¿¡¼ ¼û±èÆÄÀÏ ¼Ó¼ºÀÇ dllÆÄÀÏÀ» È®ÀÎ ÇÕ´Ï´Ù.

(%system% dir/ah)

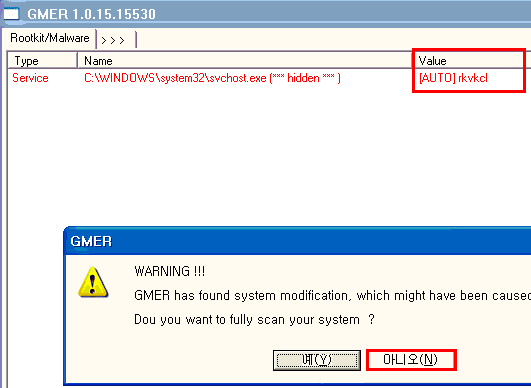

3) GmerÇÁ·Î±×·¥À» ÀÌ¿ë ·çƮŶ ¹ÙÀÌ·¯½º È®ÀÎÇÕ´Ï´Ù.

(www.gmer.com ¿¡¼ ´Ù¿î·Îµå, ½ÇÇàÀ» ÇÏ¸é ¾Æ·¡¿Í °°ÀÌ È®ÀÎÀÌ °¡´ÉÇÕ´Ï´Ù.

¾Æ·¡ÀÇ ±×¸²ÀÇ ³»¿ë°ú º» ¹ÙÀÌ·¯½ºÀÇ ³»¿ëÀº ´Ù¸¨´Ï´Ù)

2. ¹ÙÀÌ·¯½º ó¸®

1) ·¹Áö½ºÆ®¸® ÆíÁý±â¸¦ ½ÇÇàÇÕ´Ï´Ù.

([½ÃÀÛ]-[½ÇÇà]¿¡¼ [regedit] ½ÇÇà)

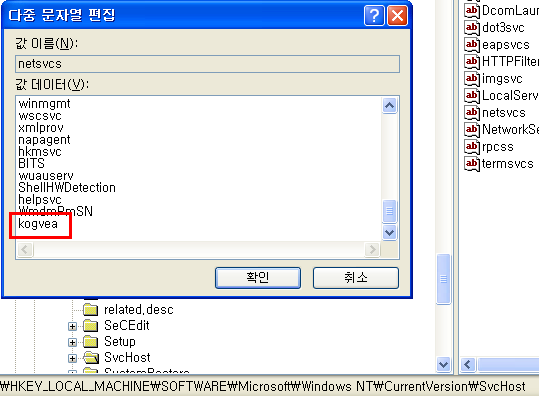

2) Svhost ÇØ´ç º§·ù »èÁ¦¸¦ »èÁ¦ÇÕ´Ï´Ù.

(HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHostÀÇ netsvcs¾È¿¡ kogvea »èÁ¦)

3) ÇØ´ç ·¹Áö½ºÆ®¸® ±ÇÇÑ º¯°æ ÈÄ ¼³Á¤º¯°æ ÇÕ´Ï´Ù.

(·¹Áö½ºÆ®¸® ±ÇÇÑÀ» »ç¿ëÀÚ°èÁ¤À» Ãß°¡ÇÏ¿© ¸ðµç±ÇÇÑÀ¸·Î ¹Ù²Û ÈÄ ÇØ´ç ·¹Áö½ºÆ®¸® ¼³Á¤º¯°æ

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\kogvea]

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\kogvea]

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet003\Services\kogvea]

¼³Á¤ º¯°æ Start = 2 -> Start = 4)

4) ÀçºÎÆà ÇÕ´Ï´Ù.

5) ½Ã½ºÅÛ Æú´õ ¾ÈÀÇ ÀÌ»ó ÆÄÀÏÀÇ ¼Ó¼ºÀ» ÇØÁ¦ÇÑ ÈÄ »èÁ¦ ÇÕ´Ï´Ù.

(%system%attrib –s –r –h dfeohcg.dll

%system%del dfeohcg.dll)

6) À©µµ¿ì ¾÷µ¥ÀÌÆ® °ü·Ã ¼ºñ½ºÀÇ ¼³Á¤ÇÕ´Ï´Ù.

([½ÃÀÛ]-[½ÇÇà]¿¡¼ [services.msc]½ÇÇà

Automactic Updates ¹× Background Intelligent Transfer Service ÀÇ ¼³Á¤)

7) ÄÄÇ»Å͸¦ ÀçºÎÆà ÇÕ´Ï´Ù.

8) À©µµ¿ì º¸¾È ¾÷µ¥ÀÌÆ®¸¦ ÇÕ´Ï´Ù.